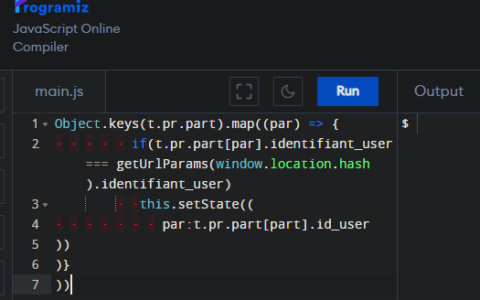

safebreach 安全研究员 or yair 最近公布了 windows dos 到 nt 路径转换过程中的一系列,这些漏洞可能允许攻击者在不需要管理权限的情况下获得类似 rootkit 的功能。这一发现凸显了世界上使用最广泛的桌面操作系统中的关键安全风险。windows nt 漏洞源于转换过程中的一个已知问题,即函数会消除任何路径元素的尾随点和最后一个路径元素的尾随空格,这是 windows 中大多数用户空间 api 中一致的行为。

探索其影响

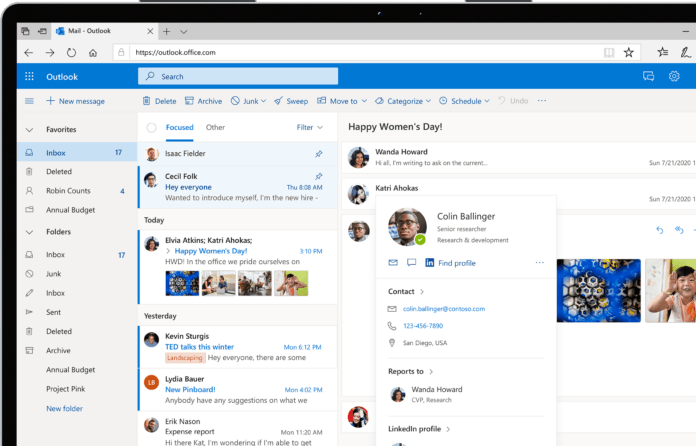

这些漏洞的影响是深远的。通过利用这些缺陷,行为者可以隐藏文件和进程,影响预取文件分析,并欺骗用户相信恶意软件文件是 microsoft 发布的经过验证的可执行文件。此外,这些漏洞使攻击者能够使用拒绝服务 (dos) 漏洞以及其他恶意活动来禁用 process explorer。研究人员的发现强调了已知问题的可能性,这些问题可能看起来无害,但有可能被利用,从而带来重大的安全风险。值得注意的是,这些漏洞允许开发用户空间 rootkit,旨在拦截 api 调用并操纵返回给用户的数据,所有这些都不需要克服运行内核 rootkit 所需的严格安全措施。

microsoft 的响应和安全形势

在 2023 年向 microsoft 安全响应中心 (msrc) 报告这些漏洞后,microsoft 承认了这些问题并一直在努力解决这些问题。这种情况揭示了软件供应商面临的更广泛挑战,他们经常允许已知问题在软件版本之间持续存在,从而无意中造成安全漏洞。在windows中发现这些漏洞,以及microsoft随后的回应,提醒人们需要时刻保持警惕,以防止不断演变的网络安全威胁。随着数字环境的不断发展,软件开发人员和网络安全专业人员为防范恶意行为者而采用的策略也必须不断发展。

原创文章,作者:校长,如若转载,请注明出处:https://www.yundongfang.com/yun294906.html

微信扫一扫不于多少!

微信扫一扫不于多少!  支付宝扫一扫礼轻情意重

支付宝扫一扫礼轻情意重