互联网安全公司 eset 于 10 月 7日发布的文档详细介绍了今年 5 月出现的鲜为人知的恶意软件系列,包括与 linux 世界非常相关的细节,尤其是那些使用旧版 redhat enterprise 的生产服务器。

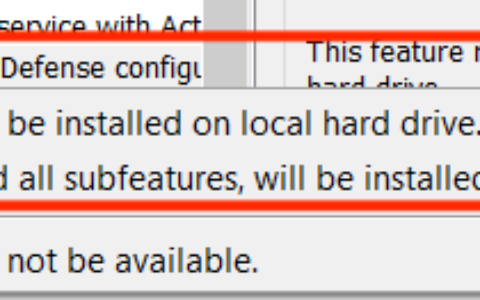

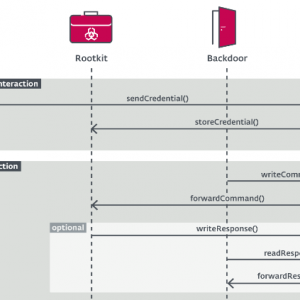

名为 的恶意软件家族使用自定义模块提供对受感染系统的远程访问,并使用 rootkit 来隐藏感染。根据 eset 版本,该恶意软件能够收集凭据,并通过使用可分为三类的高级设计组件充当代理服务器:

- 特洛伊木马应用程序 – 其他合法二进制文件被更改以加载更多组件、

收集数据或进行其他恶意活动 - 后门 – 用户模式组件作为其运营商的主要通信点。

- rootkit – 内核模式组件,主要隐藏和伪装它们的存在、协助更新

或提供后备后门。

该文档还对恶意软件的运营商采取的谨慎措施提供了一些见解,“我们认为其运营商过于谨慎,因为几乎所有看到的样本都使用具有不同非标准端口的不同的独特 c&c 服务器作者主要使用 c/ c 和各种第三方库,如boost、poco和protobuf. 在撰写本文时,上传到 virustotal 的样本中使用的 c&c 服务器均未处于活动状态,这表明它们可能已因上传而被禁用。我们进行了几次互联网范围的扫描,模仿其网络协议的初始通信,针对观察到的非标准端口,以识别 c&c 服务器和受害者。我们设法只找到了一台活动的 c&c 服务器,它大多只是通过自定义心跳命令保持连接,并且没有提供任何显式请求的更新。”

恶意软件包含可能已经在源代码级被修改并重新生成以执行恶意操作中的原始版本不存在的,诸如通过使用改性的功能如收集敏感数据的应用auth_password从sshd的包。这些修改后的软件包和应用程序分发给受害者的方法目前未知。

eset 还透露,他们使用boost的asio库发现了三个后门作为恶意软件的一部分。该文档详细介绍了后门的功能、它们使用的命令以及它们如何收集和存储运行所需的信息。

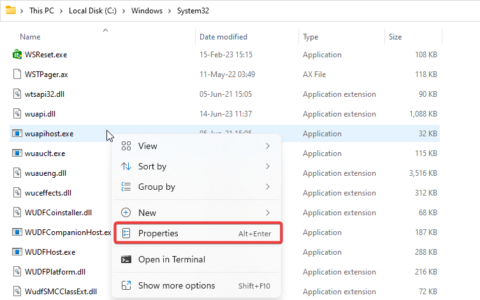

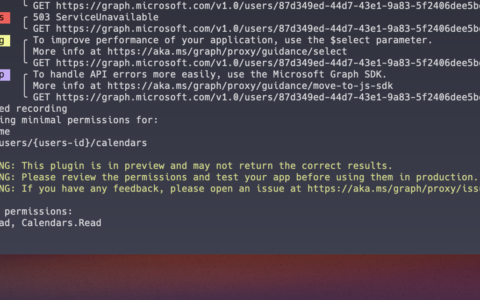

关于 rootkit,披露指出恶意软件的所有当前样本都针对内核版本 2 6 32-696 el6 x86_64 和 3 10 0-229 el7 x86_64,它们是来自 redhat enterprise linux 系统的旧内核,尽管它们是应该注意的是,大量生产服务器可能仍在使用较旧的系统和内核来最大限度地提高稳定性,或者仅仅是懒惰的系统管理员的“如果它没有坏掉,就不要修复它”心态的不良做法。文档中值得注意的另一件事是结论部分中的评论,说明,

“它们的规模和先进的设计表明作者精通,这些工具可能会在未来的活动中重复使用。” 并且,“由于大多数功能旨在隐藏其存在、中继通信和提供后门访问,我们认为这些工具主要用于维护服务于其他未知恶意目的的基础设施。”

所以,虽然典型的家庭用户可能不必担心他们的桌面 linux pc,但这些信息仍然很有价值,需要注意的是,虽然许多人吹嘘 linux 系统的安全性,但它并非万无一失,适当的维护和升级仍然是必不可少的保护自己。

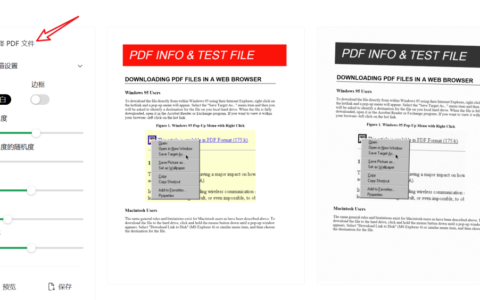

pdf 格式的文档可以在 welivesecurity 网站上找到,这是一个包含 eset 专家见解的 it 安全网站。https://www.welivesecurity.com/wp-content/uploads/2021/10/eset_fontonlake.pdf

原创文章,作者:校长,如若转载,请注明出处:https://www.yundongfang.com/yun75408.html

微信扫一扫不于多少!

微信扫一扫不于多少!  支付宝扫一扫礼轻情意重

支付宝扫一扫礼轻情意重