一种新的恶意软件成为头条新闻。已被确定为 moonbounce 的 rootkit 是一种持久性恶意软件,可以在驱动器格式和操作系统重新安装后继续存在。

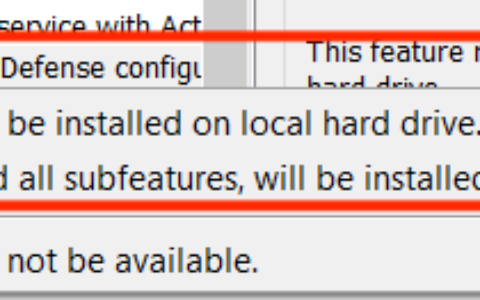

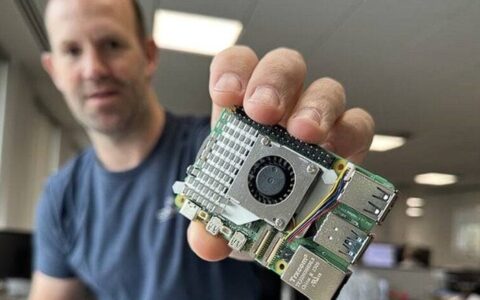

这不是影响 windows 的常规特洛伊木马或病毒,它是针对您的固件的复杂引导包,united extensible firmware interface,通常缩写为 。这使恶意软件能够在对硬盘驱动器或操作系统所做的更改中幸存下来。您的主板有自己的存储芯片,称为闪存。此 spi 闪存包含启动和与其余硬件通信所需的软件。

图片由 pexels 提供

卡巴斯基的一份报告称,moonbounce 恶意软件是由一个名为 apt41 的黑客组织创建的。csoonline报道称,该组织被怀疑与中国政府有联系。十年来,臭名昭著的网络间谍组织也参与了世界各地的网络犯罪活动。这家俄罗斯防病毒软件制造商指出,固件 bootkit 是在 2021 年春季首次发现的,它比之前的两种同类恶意软件 lojax 和 mosaicregressor 更先进。也就是说,迄今为止只发现了一次新的恶意软件。

注意:许多人,甚至 oem 将 uefi 称为 bios,虽然它们在技术和功能上有所不同,但后者是更流行的术语,因为它已经存在了更长的时间。随便你怎么称呼它,但这两个术语都与用于访问和修改主板固件设置的界面有关。

moonbounce 如何获得对 uefi 的访问权限?

moonbounce 以固件中的 core_dxe 为目标,并在 uefi 引导序列启动时运行。然后,恶意软件会拦截某些功能以将自身植入操作系统中,并通过电话连接到命令和控制服务器。然后,这会导致恶意负载被远程传送,以中和系统的安全性。

当恶意软件修改固件组件时,就会发生攻击。黑客可以使用它来监视用户、存档文件、收集网络信息等。有趣的是,卡巴斯基的报告提到它无法追踪硬盘驱动器上的感染,这意味着它在不依赖文件的情况下在内存中运行。

uefi rootkit 可能很难删除,因为防病毒程序在操作系统之外无效,但从主板上删除此类感染并非不可能。

如何防止 uefi rootkit?

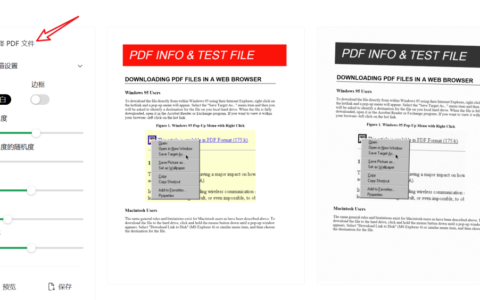

有一些简单的方法可以防止 uefi 恶意软件,例如 moonbounce,第一步是启用安全启动。这可能是微软将tpm 2.0要求为 windows 11 的原因吗?这是一个相关视频,其中 microsoft 安全专家概述了 uefi、安全启动、tpm 等的重要性,以及它们如何有效地对抗恶意软件。添加密码以访问 uefi 将阻止未经授权的固件更新,从而为您提供额外的保护层。如果您没有启用安全启动或密码,也就是说,如果一切都变糟了,您可以随时刷新 uefi 以摆脱讨厌的恶意软件。

转到您的主板(或笔记本电脑)制造商的网站并搜索您拥有的特定型号,检查它是否有可以刷新的更新版本。仔细检查信息以查看主板型号是否与网站上给出的型号匹配,因为刷入错误的固件可能会使您的系统变砖。您还应该避免使用驱动程序更新程序,而是依靠 windows 更新和供应商的网站来保持驱动程序是最新的。

原创文章,作者:校长,如若转载,请注明出处:https://www.yundongfang.com/yun121853.html

微信扫一扫不于多少!

微信扫一扫不于多少!  支付宝扫一扫礼轻情意重

支付宝扫一扫礼轻情意重